Нет описания правки |

Нет описания правки |

||

| (не показана 1 промежуточная версия 1 участника) | |||

| Строка 1: | Строка 1: | ||

'''''[[Применение АппОптима]] / Безопасность данных / Безопасный контроль за развитием''''' | |||

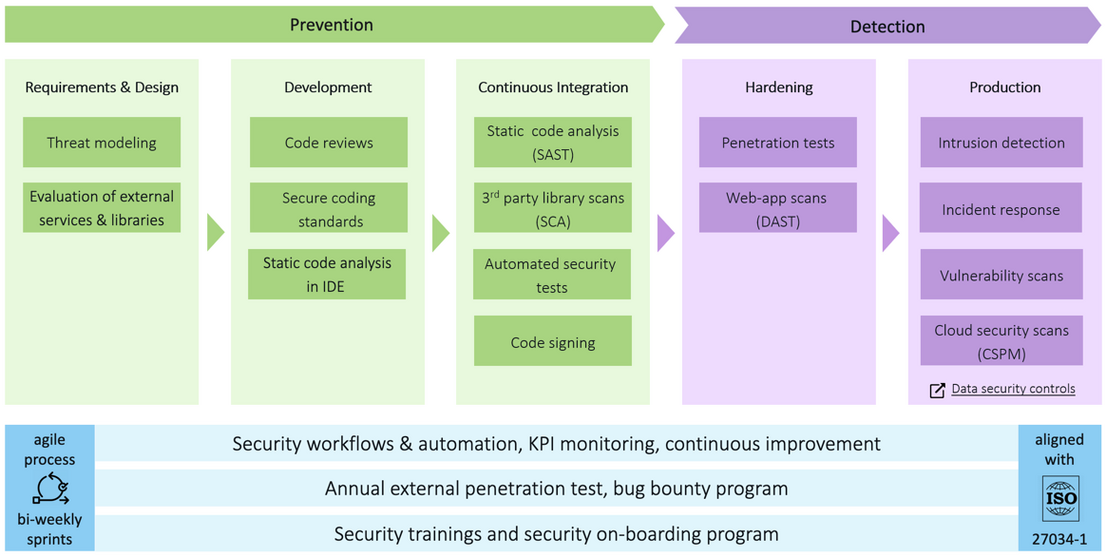

Эта страница представляет собой обзор всех элементов управления безопасностью, которые включены в АппОптима Security Development Lifecycle (SDL). В следующих разделах приводится более подробная информация об этих элементах управления и практиках, которые применяются АппОптима во всех критически важных для бизнеса компонентах продукта. | |||

Дополнительную информацию о том, как | [[Файл:307.png|граница|1106x1106пкс]] | ||

Дополнительную информацию о том, как АппОптима защищает данные клиентов в процессе производства, см. в разделе '''''[[Контроль безопасности данных]].''''' | |||

== Моделирование угроз == | == Моделирование угроз == | ||

| Строка 23: | Строка 25: | ||

== Статический анализ кода == | == Статический анализ кода == | ||

Статический анализ кода и статическое тестирование безопасности приложений (SAST) выполняются ежедневно. Правила и плагины активно поддерживаются командой по качеству кода | Статический анализ кода и статическое тестирование безопасности приложений (SAST) выполняются ежедневно. Правила и плагины активно поддерживаются командой по качеству кода АппОптима, состоящей из инженеров-программистов и экспертов по безопасности. | ||

Плагины включают в себя предопределенные и самостоятельно разработанные правила обнаружения уязвимостей и ошибок безопасности. | Плагины включают в себя предопределенные и самостоятельно разработанные правила обнаружения уязвимостей и ошибок безопасности. | ||

| Строка 44: | Строка 46: | ||

Также проверка подписи выполняется автоматически во время установки и обновлений. | Также проверка подписи выполняется автоматически во время установки и обновлений. | ||

Плагины и расширения, созданные | Плагины и расширения, созданные АппОптима, подписаны, и подпись проверяется при их активации на хостах. Любое изменение их содержимого делает подпись недействительной и предотвращает активацию. | ||

[[Файл:314.png|граница]] | [[Файл:314.png|граница]] | ||

== Тесты на проникновение в систему == | == Тесты на проникновение в систему == | ||

В | В АппОптима есть специальная команда сертифицированных тестировщиков на проникновение в систему, которые регулярно тестируют новые и существующие функции, используя самые современные инструменты тестирования на проникновение. | ||

[[Файл:315.png|граница]] | [[Файл:315.png|граница]] | ||

== Обнаружение вторжений и реагирование на проблемы == | == Обнаружение вторжений и реагирование на проблемы == | ||

Все критические системы контролируются | Все критические системы контролируются АппОптима и системами обнаружения вторжений. Критические события запускают процесс реагирования на проблемы. | ||

[[Файл:316.png|граница]] | [[Файл:316.png|граница]] | ||

| Строка 69: | Строка 71: | ||

== Внешнее тестирование на проникновение == | == Внешнее тестирование на проникновение == | ||

Ежегодно независимая фирма по безопасности проводит обширный тест на проникновение всех компонентов продукта | Ежегодно независимая фирма по безопасности проводит обширный тест на проникновение всех компонентов продукта АппОптима. Дополнительные внешние тесты на проникновение планируются по требованию, результаты которых предоставляются нашим клиентам в соответствии с соглашением о неразглашении (NDA). | ||

[[Файл:319.png|граница]] | [[Файл:319.png|граница]] | ||

| Строка 81: | Строка 83: | ||

== Программы обучения и адаптации по вопросам безопасности == | == Программы обучения и адаптации по вопросам безопасности == | ||

Все сотрудники | Все сотрудники АппОптима должны посещать и успешно завершать ежегодные программы повышения осведомленности о безопасности, охватывающие нашу корпоративную политику и политику безопасности продуктов. | ||

Для новых сотрудников ежегодная программа повышения осведомленности по вопросам безопасности и дополнительное обучение по безопасности продукта являются частью программы адаптации. | Для новых сотрудников ежегодная программа повышения осведомленности по вопросам безопасности и дополнительное обучение по безопасности продукта являются частью программы адаптации. | ||

[[Файл:321.png|граница]] | [[Файл:321.png|граница]] | ||

Текущая версия от 14:45, 26 декабря 2024

Применение АппОптима / Безопасность данных / Безопасный контроль за развитием

Эта страница представляет собой обзор всех элементов управления безопасностью, которые включены в АппОптима Security Development Lifecycle (SDL). В следующих разделах приводится более подробная информация об этих элементах управления и практиках, которые применяются АппОптима во всех критически важных для бизнеса компонентах продукта.

Дополнительную информацию о том, как АппОптима защищает данные клиентов в процессе производства, см. в разделе Контроль безопасности данных.

Моделирование угроз

Для компонентов приложений, критически важных для безопасности, требуется модель угроз на этапе проектирования. Эта модель угроз создается архитекторами продуктов и безопасности.

Оценка внешних служб и библиотек

Аудиты безопасности проводятся для всех внешних сторонних поставщиков и служб, прежде чем они будут использованы командами безопасности. Все сторонние библиотеки оцениваются по качеству, производительности, лицензированию и уязвимостям и требуют одобрения перед использованием.

Обзоры кода

Каждое изменение кода утверждается разработчиком-коллегой. Изменения, вносимые в критические для безопасности области продукта, должны быть дополнительно одобрены сотрудниками службы безопасности.

Изменения, вносимые в основную строку кода, требуют запроса на извлечение, который проходит через многочисленные автоматизированные тесты, включая выбранный набор тестов безопасности статического анализа кода.

Статический анализ кода

Статический анализ кода и статическое тестирование безопасности приложений (SAST) выполняются ежедневно. Правила и плагины активно поддерживаются командой по качеству кода АппОптима, состоящей из инженеров-программистов и экспертов по безопасности.

Плагины включают в себя предопределенные и самостоятельно разработанные правила обнаружения уязвимостей и ошибок безопасности.

Сканирование сторонних библиотек

Централизованное управление библиотеками сторонних разработчиков осуществляется с помощью инструмента анализа состава программного обеспечения (SCA). Ежедневно проводятся сканирования, выявляются уязвимости безопасности и риски лицензирования, создаются билеты на исправление.

Автоматизированные тесты безопасности

Отдельные группы разработчиков реализуют автоматизированные тесты безопасности в форме модульных тестов, интеграционных тестов или тестов пользовательского интерфейса, которые выполняются автоматически в рамках конвейера CI/CD.

Подписание кода

Пакеты установщика автоматически подписываются в конвейере сборки с использованием сертификатов подписи кода. Установщики Windows подписываются сертификатами подписи кода с расширенной проверкой (EV).

Также проверка подписи выполняется автоматически во время установки и обновлений.

Плагины и расширения, созданные АппОптима, подписаны, и подпись проверяется при их активации на хостах. Любое изменение их содержимого делает подпись недействительной и предотвращает активацию.

Тесты на проникновение в систему

В АппОптима есть специальная команда сертифицированных тестировщиков на проникновение в систему, которые регулярно тестируют новые и существующие функции, используя самые современные инструменты тестирования на проникновение.

Обнаружение вторжений и реагирование на проблемы

Все критические системы контролируются АппОптима и системами обнаружения вторжений. Критические события запускают процесс реагирования на проблемы.

Сканирование веб-приложений

Еженедельные сканирования уязвимостей веб-приложений проводятся в виде динамических тестов безопасности приложений (DAST).

Сканирование безопасности облака

Все критически важные облачные учетные записи регулярно проверяются на предмет неправильных настроек безопасности и несоответствующих настроек.

Внешнее тестирование на проникновение

Ежегодно независимая фирма по безопасности проводит обширный тест на проникновение всех компонентов продукта АппОптима. Дополнительные внешние тесты на проникновение планируются по требованию, результаты которых предоставляются нашим клиентам в соответствии с соглашением о неразглашении (NDA).

Отслеживание уязвимостей и ключевые показатели эффективности

Все проблемы безопасности и уязвимости отслеживаются в центральной системе тикетов, которая также используется для всех других рабочих задач другими командами. Команды безопасности классифицируют и оценивают все уязвимости с помощью Общей системы оценки уязвимостей (CVSS). Сроки исправления для каждой степени серьезности уязвимости определяются и постоянно отслеживаются.

Центральные панели безопасности и квартальные отчеты доступны всем командам. Для выявленных горячих точек планируются и внедряются улучшения.

Программы обучения и адаптации по вопросам безопасности

Все сотрудники АппОптима должны посещать и успешно завершать ежегодные программы повышения осведомленности о безопасности, охватывающие нашу корпоративную политику и политику безопасности продуктов.

Для новых сотрудников ежегодная программа повышения осведомленности по вопросам безопасности и дополнительное обучение по безопасности продукта являются частью программы адаптации.